在网络通信中,端口是计算机与外界交换数据的通道,不同的端口对应着不同的服务。445端口作为Windows文件共享服务的端口,被广泛用于局域网内实现文件、打印机等资源的共享。本文将深入探讨445端口的功能、用途以及相关的安全风险,帮助读者更全面地了解这一重要的网络通信端口。

一:445端口的定义与作用

445端口是TCP/IP协议栈中一个重要的端口,主要用于Windows操作系统上的文件和打印机共享服务,为用户提供便捷的资源共享和访问功能。该端口在网络通信中扮演着枢纽的角色,使得各个计算机可以互相访问和使用共享资源。

二:445端口的使用场景

445端口通常在局域网内使用,它使得局域网中的计算机可以无缝地访问和使用其他计算机上共享的文件、文件夹和打印机资源。这一特性在企业内部网络中得到广泛应用,提高了工作效率和资源利用率。

三:445端口的功能特点

445端口具有多种功能特点,包括允许用户通过网络访问文件、共享文件夹、打印机等资源,实现跨平台的文件共享和打印功能。还可以进行远程管理和配置文件共享权限等高级操作,提供更加灵活的管理方式。

四:445端口与其他端口的比较

相比于其他常见的端口,如80端口(HTTP)、443端口(HTTPS)等,445端口在网络安全方面存在着一些独特的风险。其开放性使得攻击者可以通过该端口进行入侵和渗透,因此需要采取一系列的安全措施来保护系统和网络的安全。

五:445端口的安全风险分析

445端口的开放性带来了一定的安全风险,攻击者可以通过该端口发起文件共享协议的攻击、传播恶意软件、进行暴力破解等。还存在一些已知的漏洞和利用方式,需要及时修复和加固系统以保证网络安全。

六:保护445端口的安全措施

为了确保网络和系统的安全,必须采取一些有效的措施来保护445端口。包括及时更新系统补丁、禁用不必要的服务、设置强密码、使用防火墙和入侵检测系统等,同时还可以通过VPN等安全通道来加密和保护数据传输。

七:常见的445端口攻击方式

针对445端口的攻击方式多种多样,包括端口扫描、漏洞利用、中间人攻击等。本段落将详细介绍几种常见的攻击方式,并提供相应的防范措施,帮助读者增强对445端口攻击的认识和防护能力。

八:案例分析:勒索软件利用445端口入侵

近年来,勒索软件通过利用445端口的漏洞入侵目标系统,对企业和个人造成了巨大的经济和数据损失。本段落将以具体案例为例,剖析勒索软件如何利用445端口入侵系统,并提供相应的防御建议。

九:开放445端口的合理性和风险权衡

在进行445端口的使用和开放时,需要综合考虑其带来的便利性和安全风险。本段落将分析开放445端口的合理性和风险权衡,提供一些建议和思考,帮助读者制定更加科学和安全的网络策略。

十:实践建议:保护445端口的安全措施

基于前文的分析和,本段落将给出一些实践建议,包括加强安全意识教育、定期检查和更新系统、配置防火墙和入侵检测系统等,以保护445端口的安全,提高系统的整体安全性。

十一:综合整理445端口的安全管理措施

为了更好地保护445端口的安全,需要进行综合整理和管理。本段落将前文提到的各种安全措施,并提供一些管理建议,帮助企业和个人建立健全的445端口安全管理体系。

十二:445端口的未来发展趋势

随着网络技术的不断发展,445端口也在不断演化和改进。本段落将展望445端口的未来发展趋势,包括更加智能化的管理方式、更高级别的数据加密和安全传输等,以推动该端口的发展和使用。

十三:445端口的功能和安全风险

通过对445端口的深入了解,我们可以看到它作为Windows文件共享服务的主要端口,在网络通信中发挥着重要的作用。然而,其开放性也给系统和网络带来了一定的安全风险,需要采取相应的安全措施来保护。只有在充分了解和掌握445端口的功能和安全风险的基础上,才能更好地利用它并确保网络的安全。

本文通过对445端口的介绍和分析,深入探讨了其功能、用途和安全风险。读者可以通过了解445端口的特点和安全防护措施,提高对网络安全的认识和防范能力,确保系统和数据的安全。同时,需要不断关注445端口的发展趋势,并及时调整安全策略,以适应日益复杂的网络环境。

深入解析445端口

445端口是Windows操作系统中用于提供文件和打印机共享服务的端口。本文将深入解析445端口的工作原理、安全风险以及相应的防护措施,帮助读者更好地理解和保护自己的网络环境。

一、445端口的基本概念与作用

445端口是Windows操作系统中用于提供文件和打印机共享服务的端口,其作用是实现不同计算机之间的文件共享和资源访问。

二、445端口的通信过程与协议

445端口采用SMB(ServerMessageBlock)协议进行通信,包括连接建立、身份验证、请求和响应等过程,实现了服务器和客户端之间的数据传输和交互。

三、445端口的工作原理与文件共享过程

当客户端需要访问共享文件时,首先会通过445端口向服务器发起连接请求,并进行身份验证。连接建立后,客户端可以发送请求来获取、上传或删除文件。

四、445端口的安全风险与攻击方式

由于445端口常用于文件共享,安全风险也相对较高。黑客可以利用445端口进行入侵、传播恶意软件、发起拒绝服务攻击等,给网络安全带来潜在威胁。

五、防护445端口的关键措施

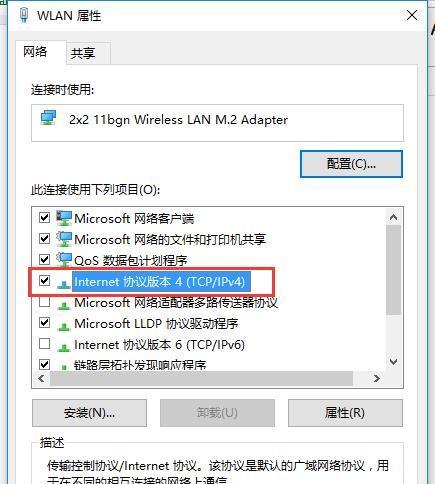

为了保护网络环境安全,需要采取一系列措施来防护445端口的攻击和滥用,包括更新操作系统补丁、启用防火墙、配置访问控制列表等。

六、445端口的常见攻击方式与实例分析

本章将介绍黑客常用的针对445端口的攻击方式,如中间人攻击、密码破解、SMB协议漏洞利用等,并结合实例进行详细分析。

七、网络渗透测试中的445端口利用

渗透测试是一种评估网络安全的手段,本章将探讨在渗透测试中如何利用445端口来评估系统的安全性,并提供相应的渗透测试工具和技术。

八、案例分析:勒索软件利用445端口传播

勒索软件近年来成为网络安全的重大威胁,本章将以具体案例为例,深入剖析勒索软件如何利用445端口进行传播和入侵,以及相应的防护策略。

九、使用网络安全设备保护445端口的方法

网络安全设备如防火墙、入侵检测系统等能够帮助保护445端口的安全。本章将介绍如何利用这些设备来监控、检测和阻断对445端口的攻击。

十、在企业环境中加固445端口的措施

企业网络环境中,保护445端口的安全至关重要。本章将介绍如何在企业环境中加固445端口,包括限制访问权限、加密传输数据等方法。

十一、445端口与内网安全的关联性

内网安全是企业网络安全的重要组成部分,而445端口的安全也直接关系到内网的安全性。本章将探讨445端口与内网安全之间的关联性。

十二、提高个人电脑445端口安全的建议

不仅企业环境,个人电脑的445端口安全也需要重视。本章将提供一些简单实用的建议,帮助个人用户提高445端口的安全性。

十三、远程工作与445端口的安全挑战

随着远程工作的普及,445端口的安全挑战也变得更加突出。本章将分析远程工作对445端口安全的影响,并提供相关的安全建议。

十四、国际安全标准对445端口的要求

国际安全标准对网络安全有着明确的要求,本章将介绍国际安全标准对445端口的相关要求,并解析其中的技术细节。

十五、445端口的重要性与安全建议

文章了445端口在文件共享中的重要性和相应的安全风险,并提供了一些实用的安全建议,以帮助读者更好地保护自己的网络环境。

标签: #445端口